Unsere Webagentur entwickelt leicht bedienbare Websites und Online-Shops mit Laravel, Symfony, Typo3, WordPress und WooCommerce, optimiert die Sicherheit, Performance und Datenbanken Ihrer Websites und Web-Apps und bei Bedarf entwickeln wir auch gleich die passenden Cloud-Applikationen oder kümmern uns um brandaktuelle Themen aus der Welt der Digitalisierung. Nicht nur in Hamburg.

Webagentur

mit Kompetenzfokus.

Skalierbare Webanwendungen, moderne CMS, WordPress-Websites, WooCommerce und IT-Projekte jeder Größe.

Genau unser Ding.

IT kann ohne eine passende Infrastruktur nicht funktionieren. Egal, ob es um Performance, Sicherheit, Datenschutz oder Web-Anwendungen mit Laravel, Django oder Python geht- wir unterstützen Sie bei der gesamten Planung Ihrer IT-Infrastruktur, von der Datenbanktechnik hin zum „Cloudsourcing“ von Business-Applications.

Unsere Services

Concept & Design

Am Anfang steht das richtige Konzept für Ihr Projekt. Natürlich mit Brand und Web Design, UI und Projektmanagement.

Was wir machen.

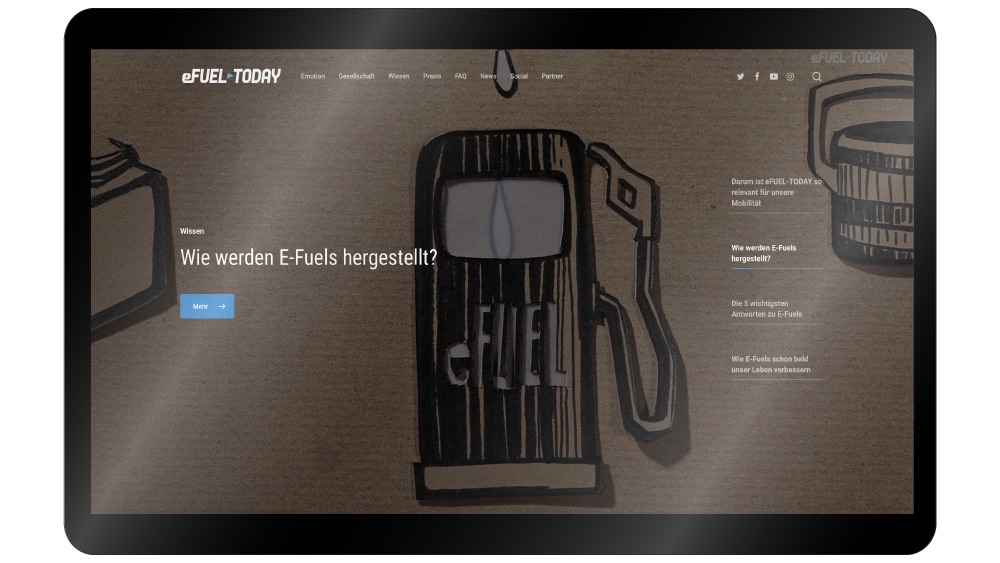

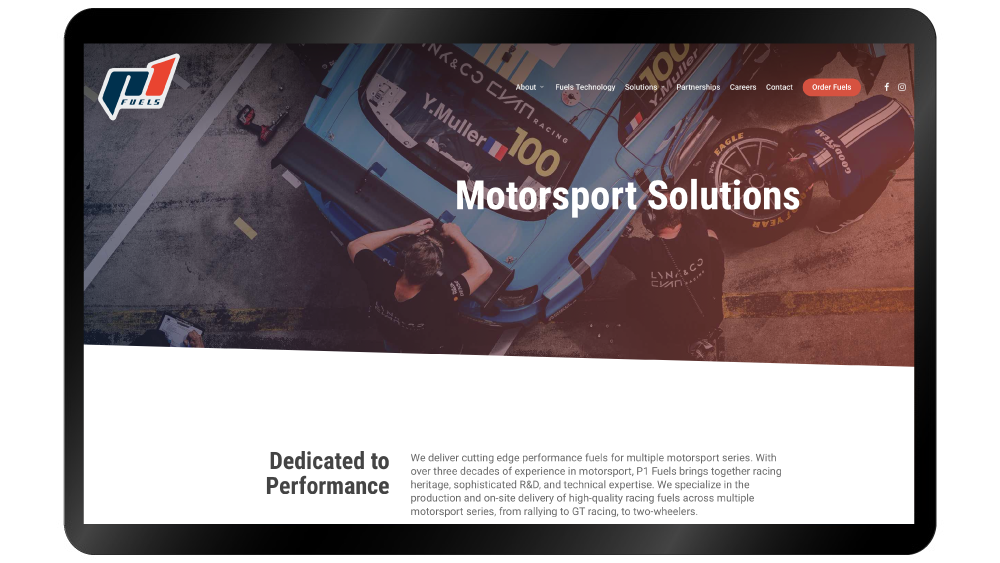

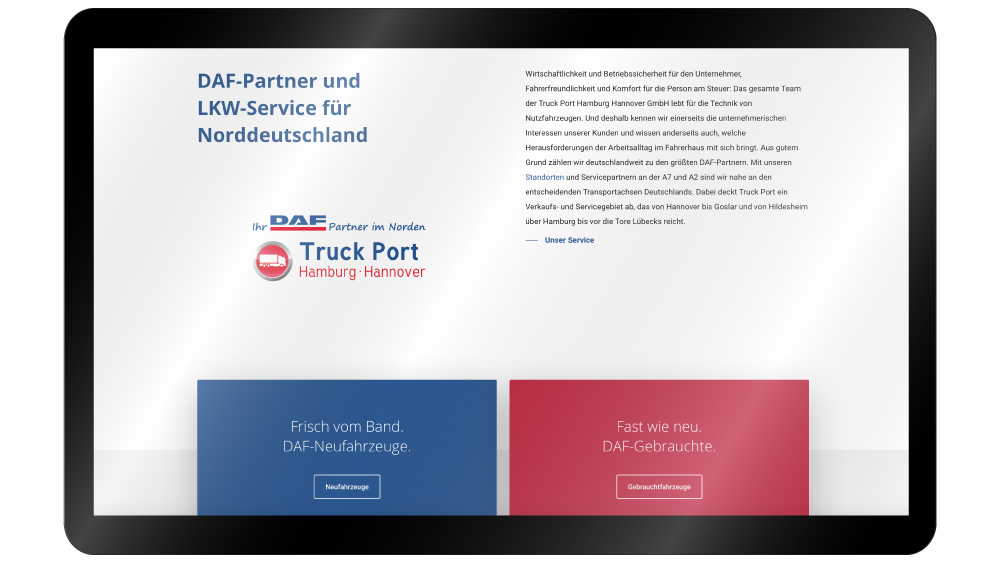

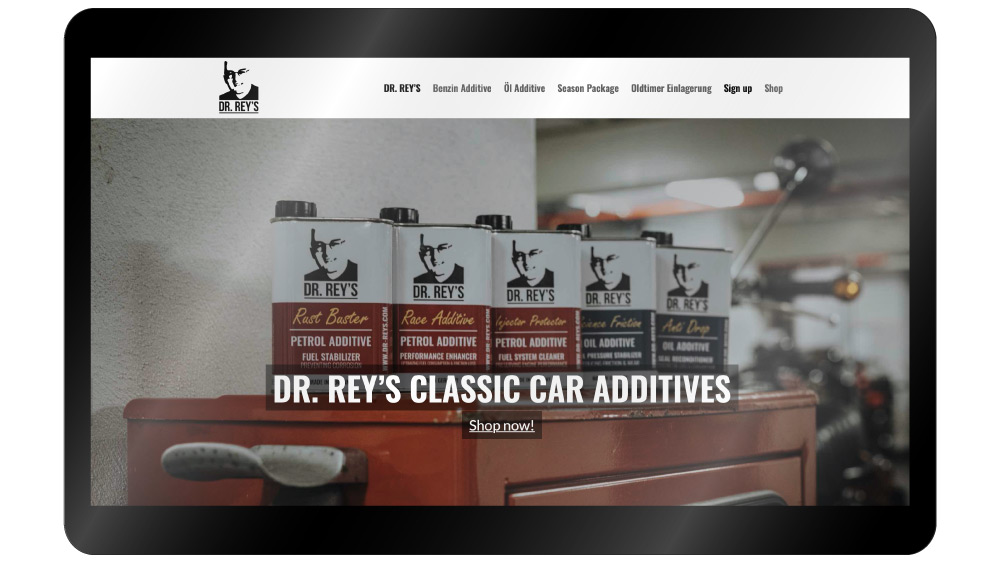

Projekte, so vielseitig wie unsere Arbeit. Automobil, Energiewirtschaft, Verband und Politik, KMU, Start-Ups oder Selbständige. Machen Sie sich ein Bild von unseren Projekt-Referenzen.